| Megingott a titkosításokba vetett bizalom | ||

A megfigyelési botrányok és a Snowden-ügy árnyékában egyre többször kérdőjeleződik meg a titkosítások valódi hatékonysága. Az aggodalmak nem alaptalanok, de titkosítás nélkül nem lehet boldogulni. A múlt héten többek között a The New York Times is beszámolt arról a dokumentumról, amelyet ezúttal is Edward Snowden hozott nyilvánosságra az amerikai Nemzetbiztonsági Ügynökséggel (NSA - National Security Agency) kapcsolatban. A napvilágra került információkból az is kiolvasható, hogy az NSA komoly anyagi és technológiai erőforrásokat áldozott arra, hogy titkosított adatokhoz szerezzen hozzáférést. Snowden szerint 2000 óta több milliárd dollárt szentelt az ügynökség ilyen célokra. Volt például egy Sigint Enabling Project nevű kezdeményezés, amely egymaga több mint 250 millió dollárt emésztett fel azzal a céllal, hogy kereskedelmi szoftverek esetében különféle kiskapukat lehessen kiaknázni. A védett adatokhoz való hozzáférést azonban számos más technika is segíthette: szuperszámítógépekkel történő kódfejtés, brute force módszerek alkalmazása, sérülékenységek kihasználása stb. Mindezek hallatán több biztonsági szakember is felszólalt, akik körében azért érződött némi bizonytalanság az NSA valódi kódfejtési képességeit illetően, de tulajdonképpen kivétel nélkül kiálltak a titkosítások alkalmazása mellett. Nem a titkosítás a gyenge pont, hanem a megvalósítás Steve Weis, az MIT kriptográfiával foglalkozó kutatója hangsúlyozta, hogy a titkosítások önmagukban - ha a matematikai megfontolásokat is figyelembe vesszük - nagyon nehezen törhetők. Ezért sokkal valószínűbb, hogy az NSA a kódfejtést inkább arra alapozhatta, hogy a titkosításokat megvalósító algoritmusokban, szoftveres összetevőkben keresett hibákat, és azokat próbálta a saját javára fordítani. A kutató azon dokumentumokra is kitért, amelyek arról szólnak, hogy az NSA az NIST által korábban jóváhagyott Dual_EC_DRBG titkosítási szabványba egy hátsó kaput hagyott. Weis ugyanakkor megjegyezte, hogy ez a szabvány sok éve létezik, és nagyon kevesen alkalmazzák, amióta a Microsoft két mérnöke felfedezte a kiskaput még 2007-ben. (A szabvány véletlenszámok kezelésére vonatkozó előírásaival kapcsolatos problémák már 2006-ban is foglalkoztatták a szakembereket.) "Eddig még nem láttam semmiféle arra utaló jelet, hogy egy olyan algoritmust, mint amilyen az AES (Advanced Encryption Standard) feltörtek volna" - mondta Weis. A kutató álláspontjához Dave Anderson, a Voltage Security biztonsági igazgatója a következőket fűzte hozzá: "Amennyiben ezeket az algoritmusokat megfelelően implementálják, akkor a titkosítás lényegében feltörhetetlen biztonságot garantál". A szakember arra utalt, hogy ha a titkosítások megvalósításába nem csúszik hiba, akkor akár egy szuperszámítógéppel is rengeteg időbe telhet, mire egy kódot sikerül megfejteni. Azonban, ha az implementálás problémás, vagy a kulcsmenedzsmenthez tartozó folyamatok nem megfelelőek, akkor órák alatt egy hagyományos PC-vel is eredményt lehet elérni. Ezért Anderson szintén azon a véleményen van, hogy az NSA inkább a sebezhetőségek feltárására és a kulcsmenedzsment esetleges hiányosságaira fókuszálhatott. Mit lehet tenni? Felmerülhet a kérdés, hogy a fentiek alapján milyen módon lehet fokozni az adatok védelmét. Először is - a bizonytalanságok ellenére - nem szabad hanyagolni a titkosítást. Erre igen is szükség van. Napjainkban még mindig gyakori, hogy az elektronikus levelek, a webes szolgáltatások, az üzenetváltások, stb. titkosítatlanul keringenek az interneten. Így aztán ezek lehallgatása nem okoz különösebb bonyodalmat. Titkosítással azonban az adatokhoz való hozzáférés jelentősen megnehezíthető, persze csak akkor, ha ehhez megfelelő eszközök állnak rendelkezésre.

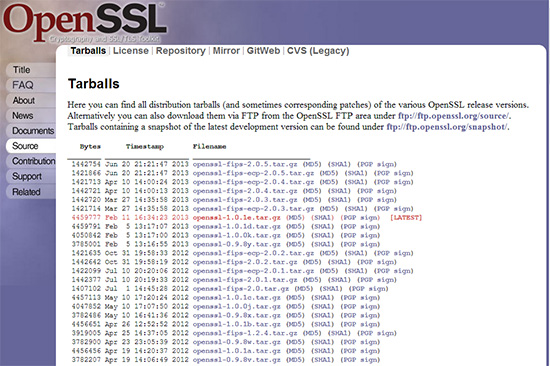

Érdemes lehet megfontolni a nyílt forráskódú megoldások használatát, mint amilyen például az OpenSSL is. A Marble Security szerint így olyan eszközökhöz lehet jutni, melyek változásai folyamatosan nyomon követhetők, és szakemberek, fejlesztők ezrei tudják ellenőrizni azt, hogy az algoritmusok implementálásába nem csúszott hiba, illetve, hogy nincsenek hátsó kapuk.

biztonsagportal.hu

|

||

| 2013.09.10 09:09:01 | | | Vissza |

Hírarchívum© Detektor Plusz 2010 Minden jog fenntartva.

powered by SiteSet

|

Kezdőlap

Kezdőlap